LDAP(Lightweight Directory Access Protocol,轻量级目录访问协议)是一种用于访问和维护分布式目录服务的协议。

LDAP目录用户信息结构是LDAP目录服务器中存储用户信息的组织方式。它定义了一套规范,用于表示和存储用户的属性、组织结构和关系。

LDAP目录用户信息结构包括以下几个重要的概念:

1. 实体(Entry):实体是LDAP目录中的基本单位,它代表了一个具体的对象或事物,如用户、组织、设备等。每个实体由一个全局唯一的DN(Distinguished Name,区别名)标识。

2. 属性(Attribute):属性是实体的特征或描述,它包含了一组键值对。每个属性都有一个唯一的属性名和一个或多个对应的属性值。属性名采用OID(Object Identifier,对象标识符)进行标识,属性值可以是单个值或多个值。

3. 属性类型(Attribute Type):属性类型是属性的定义,它规定了属性名、属性值类型和属性值约束。每个属性类型都有一个唯一的OID和一个人类可读的描述。目录服务器根据属性类型来验证和处理属性数据。

4. 模式(Schema):模式定义了目录中可以存储的实体类型、属性类型和属性值的结构。通过模式,LDAP目录服务器可以对数据进行验证、约束和索引。模式是LDAP目录的核心组成部分。

在LDAP目录用户信息结构中,用户的信息通常以树形结构的方式进行组织。根实体代表了整个目录,下面可以有多个子实体,每个子实体又可以有自己的子实体,依此类推。

每个实体都有一个DN标识,它由多个RDN(Relative Distinguished Name,相对区别名)组成,RDN包含了一个或多个属性和对应的属性值。通过DN可以唯一确定一个实体在目录中的位置。

例如,一个组织机构的LDAP目录结构可以如下所示:

根实体:dc=example,dc=com

先级1子实体:ou=groups,dc=example,dc=com

先级2子实体:cn=admins,ou=groups,dc=example,dc=com

先级2子实体:cn=users,ou=groups,dc=example,dc=com

先级1子实体:ou=users,dc=example,dc=com

先级2子实体:cn=john,ou=users,dc=example,dc=com

先级2子实体:cn=mary,ou=users,dc=example,dc=com

在这个示例中,”dc=example,dc=com”是根实体的DN,”ou=groups,dc=example,dc=com”和”ou=users,dc=example,dc=com”是根实体的子实体的DN。

每个实体可以有多个属性,每个属性都有一个属性名和一个或多个属性值。例如,对于”cn=john,ou=users,dc=example,dc=com”实体,可以有属性”cn”表示用户的名称,属性”value”表示用户的值。

LDAP目录用户信息结构的好处是能够按照树形结构组织和管理用户信息,使得数据的查询和访问更加高效和灵活。同时,通过模式的定义和属性类型的约束,可以确保数据的完整性和一致性。

LDAP目录用户信息结构是LDAP目录服务器中存储用户信息的组织方式,它包括实体、属性、属性类型和模式等概念。通过树形结构组织用户信息,可以实现高效和灵活的数据管理和访问。

什么是LDAP错误,如何解决?

1. 什么是LDAP错误LDAP(Lightweight Directory Access Protocol)是一种常用于分布式目录服务系统的协议,它常用于企业内部的身份验证、访问控制以及用户管理等方面。当在LDAP系统中发现用户验证失败、无法连接到LDAP服务器、无法读取或写入数据等问题时,就会产生LDAP错误。2. LDAP错误的常见类型在LDAP系统中,常见的错误类型包括但不限于:1. 连接错误:当LDAP客户端无法建立与LDAP服务器的连接时,就会产生连接错误。这可能是由于网络故障、服务器故障或LDAP客户端配置错误等原因所致。2. 认证错误:当LDAP服务器无法验证用户提供的凭据时,就会产生认证错误。这可能是由于用户名或密码错误、用户帐号已被锁定或禁用等原因所致。3. 搜索错误:当LDAP客户端无法通过查询来搜索LDAP目录时,就会产生搜索错误。这可能是由于查询条件不正确、目录结构不正确或权限不足等原因所致。4. 写入错误:当LDAP客户端无法将数据写入LDAP服务器时,就会产生写入错误。这可能是由于权限不足、目录结构不正确或数据格式错误等原因所致。3. 如何解决LDAP错误当出现LDAP错误时,可以通过以下几个步骤来解决问题:1. 检查LDAP客户端配置是否正确:确保LDAP客户端的配置文件中包含正确的服务器地址、端口号、验证凭据等信息。2. 检查网络连接是否正常:确保LDAP客户端能够访问LDAP服务器,并且服务器能够响应客户端的请求。3. 检查LDAP服务器配置是否正确:确保LDAP服务器的配置文件中包含正确的目录结构、权限和访问控制等信息。4. 检查用户凭据是否正确:确保LDAP客户端使用的用户名和密码是正确的,并且帐号没有被锁定或禁用。5. 检查目录结构是否正确:确保LDAP目录结构中包含正确的对象类、属性和属性值等信息。4. 如何避免LDAP错误为了避免LDAP错误,可以采取以下几个措施:1. 配置良好的LDAP服务器:确保LDAP服务器的配置文件中包含正确的目录结构、权限和访问控制等信息,以确保LDAP系统的稳定性和安全性。2. 检查LDAP客户端配置是否正确:确保LDAP客户端的配置文件中包含正确的服务器地址、端口号、验证凭据等信息,以便连接和使用LDAP服务器。3. 训练用户正确使用LDAP系统:为LDAP系统提供培训,教会用户正确使用LDAP系统并遵守访问和权限控制策略。4. 持续监测LDAP系统的性能和状态:定期检查LDAP服务器和LDAP客户端的性能和状态,以及及时发现和解决潜在的LDAP错误。5. 总结LDAP错误是LDAP系统中常见的问题,可能是由于连接错误、认证错误、搜索错误或写入错误等原因所致。要解决LDAP错误,需要检查LDAP客户端配置、网络状态、LDAP服务器配置、用户凭据和目录结构等方面。为了避免LDAP错误,需要配置良好的LDAP服务器、检查LDAP客户端配置是否正确、培训用户正确使用和持续监测LDAP系统的状态和性能。

ldap账号是什么意思

演示机型:华为MateBook X系统版本:win10 LDAP是轻量目录访问协议,是在X.500标准基础上产生的一个简化版本。LDAP目录服务可以有效地解决众多网络服务的用户账户问题,规定了统一的身份信息数据库、身份认证机制和接口,实现了资源和信息的统一管理,保证了数据的一致性和完整性,它是以树状的层次结构来描述数据信息的,此种模型适应了众多行业应用的业务组织结构。LDAP:轻型目录访问协议是一个开放的,中立的,工业标准的应用协议,通过IP协议提供访问控制和维护分布式信息的目录信息。目录服务在开发内部网和与互联网程序共享用户、系统、网络、服务和应用的过程中占据了重要地位。例如,目录服务可能提供了组织有序的记录集合,通常有层级结构,例如公司电子邮件目录。同理,也可以提供包含了地址和电话号码的电话簿。LDAP由互联网工程任务组(IETF)的文档RFC定义,使用了描述语言ASN.1定义。最新的版本是版本3,由RFC 4511所定义。例如,一个用语言描述的LDAP的搜索如:“在公司邮件目录中搜索公司位于那什维尔名字中含有”Jessy“的有邮件地址的所有人。请返回他们的全名,电子邮件,头衔和简述。”LDAP的一个常用用途是单点登录,用户可以在多个服务中使用同一个密码,通常用于公司内部网站的登录中(这样他们可以在公司计算机上登录一次,便可以自动在公司内部网上登录)。LDAP基于X.500标准的子集。因为这个关系,LDAP有时被称为X.500-lite。

笔记本电脑连wifi显示不支持LDAP用尸接入什么意思?

“LDAP” 是一种网络协议,它通常用于验证身份和授权网络资源的访问。在您连接WiFi时,如果显示您的设备不支持LDAP,则可能是因为网络管理员不允许您使用LDAP身份验证。“用尸接入”这个词汇可能是您听错或错别字。请您再确认一下提示信息是否确实是这样,或者提供更详细的提示信息,这样我才能更准确地回答问题。

ldap统一用户认证介绍(实现企业用户管理的最佳实践)

企业用户管理是企业信息化建设中的重要一环,随着企业规模的不断扩大和信息化程度的不断提高,企业的用户管理也变得越来越复杂。传统的用户管理方式通常是通过各个应用系统单独管理用户,这种方式存在着许多弊端,比如用户信息重复、安全性难以保证、管理成本高等问题。为了解决这些问题,许多企业开始采用LDAP统一用户认证技术,实现企业用户管理的最佳实践。

LDAP(LightweightDirectoryAccessProtocol)是一种轻量级目录访问协议,它是基于X.500标准的,但比X.500更加简单和易于实现。LDAP协议主要用于访问和维护分布式目录服务,可以用来实现企业内部的用户认证、授权、访问控制等功能。LDAP统一用户认证技术的核心是将企业内部的用户信息统一存储在一个LDAP目录服务器中,各个应用系统通过LDAP协议访问该目录服务器,实现用户认证和授权。

LDAP统一用户认证的操作步骤

1.部署LDAP目录服务器

首先需要在企业内部部署一个LDAP目录服务器,可以选择开源的OpenLDAP或者商业的MicrosoftActiveDirectory。部署完成后需要进行基本的配置,包括设置管理员账号、创建用户组、配置访问控制等。

2.集成应用系统

将企业内部的各个应用系统集成到LDAP统一用户认证系统中,这需要对每个应用系统进行相应的配置。具体的配置方法因应用系统而异,一般需要配置LDAP服务器的地址、端口、管理员账号等信息。

3.同步用户信息

将企业内部的用户信息同步到LDAP目录服务器中,这包括用户的基本信息、角色信息、权限信息等。同步用户信息的方法也因应用系统而异,有些应用系统可以直接将用户信息导入到LDAP服务器中,有些应用系统则需要通过LDAP协议进行同步。

4.用户认证和授权

当用户登录某个应用系统时,该系统会向LDAP目录服务器发送认证请求,LDAP服务器会验证用户的身份,并返回相应的认证结果。如果认证通过,LDAP服务器会返回用户的角色和权限信息,应用系统根据这些信息进行相应的授权操作。

LDAP统一用户认证的优势

1.统一管理用户信息

LDAP统一用户认证技术可以将企业内部的用户信息统一存储在一个目录服务器中,避免了用户信息的重复和不一致性问题,同时也方便了用户信息的管理和维护。

2.提高安全性

LDAP统一用户认证技术可以实现企业内部的用户认证和授权,避免了各个应用系统单独管理用户所带来的安全隐患,同时也方便了企业对用户权限的控制和管理。

3.降低管理成本

LDAP统一用户认证技术可以减少企业内部的用户管理工作量,避免了各个应用系统单独管理用户所带来的管理成本,同时也提高了用户管理的效率。

ldap统一用户认证

LDAP(LightweightDirectoryAccessProtocol)是一种轻量级目录访问协议,它可以提供一种统一的用户认证机制,使得企业内部的不同应用系统可以共享同一套用户账号和密码,从而实现用户认证的统一管理。在本文中,我们将介绍如何使用LDAP来实现统一用户认证。

一、LDAP基本概念

1.1目录服务

LDAP是一种目录服务,它可以存储和管理各种类型的数据,比如用户账号、组织结构、网络资源等等。LDAP的数据结构是树形结构,类似于文件系统中的目录结构,每个节点都有一个唯一的DN(DistinguishedName)标识符。

1.2LDAP客户端

LDAP客户端是指使用LDAP协议与LDAP服务器进行通信的应用程序,它可以实现对LDAP服务器中数据的查询、添加、修改和删除等操作。

1.3LDAP服务器

LDAP服务器是指提供LDAP服务的软件系统,它可以存储和管理LDAP目录中的数据,并提供LDAP协议的接口供LDAP客户端进行访问。

二、LDAP统一用户认证的实现步骤

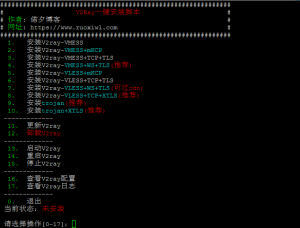

2.1安装配置LDAP服务器

首先需要安装和配置LDAP服务器,常用的LDAP服务器有OpenLDAP、ActiveDirectory等。这里以OpenLDAP为例进行说明。

2.1.1安装OpenLDAP

在Linux系统中,可以使用以下命令安装OpenLDAP:

yuminstallopenldapopenldap-serversopenldap-clients

2.1.2配置OpenLDAP

配置OpenLDAP需要编辑slapd.conf文件,该文件位于/etc/openldap目录下。可以使用以下命令打开该文件:

vi/etc/openldap/slapd.conf

在该文件中,需要配置以下内容:

(1)基本配置

include/etc/openldap/schema/core.schema

pidfile/var/run/openldap/slapd.pid

argsfile/var/run/openldap/slapd.args

(2)数据库配置

databasebdb

suffixdc=example,dc=com

rootdncn=admin,dc=example,dc=com

rootpw{SSHA}xxxxxxxxxxxxxxxxxxxxxx

directory/var/lib/ldap

其中,database表示使用BDB数据库,suffix表示LDAP根节点的DN,rootdn表示管理员账号的DN,rootpw表示管理员账号的密码,directory表示存储LDAP数据的目录。

2.2添加LDAP用户

添加LDAP用户需要使用LDAP客户端,常用的LDAP客户端有ldapadd、ldapmodify等。这里以ldapadd为例进行说明。

2.2.1创建LDIF文件

LDIF(LDAPDataInterchangeFormat)是一种文本格式,用于描述LDAP目录中的数据。可以使用以下命令创建一个LDIF文件:

viuser.ldif

在该文件中,需要添加以下内容:

dn:cn=user1,ou=people,dc=example,dc=com

objectClass:top

objectClass:person

objectClass:organizationalPerson

objectClass:inetOrgPerson

cn:user1

sn:user1

givenName:user1

mail:user1@example.com

userPassword:{SSHA}xxxxxxxxxxxxxxxxxxxxxx

其中,dn表示该用户的DN,objectClass表示该用户的对象类别,cn表示该用户的用户名,sn表示该用户的姓氏,givenName表示该用户的名字,mail表示该用户的邮箱,userPassword表示该用户的密码。

2.2.2添加LDAP用户

使用以下命令将该用户添加到LDAP服务器中:

ldapadd-x-Dcn=admin,dc=example,dc=com-wpassword-fuser.ldif

其中,-x表示使用简单身份验证,-D表示管理员账号的DN,-w表示管理员账号的密码,-f表示要导入的LDIF文件。

2.3集成应用系统

集成应用系统需要在应用系统中配置LDAP认证,常用的应用系统有Web应用、邮件系统、文件共享系统等。这里以Web应用为例进行说明。

2.3.1配置Web应用

在Web应用中,可以使用LDAP认证插件来实现LDAP认证。常用的LDAP认证插件有mod_auth_ldap、LDAPAuth等。这里以mod_auth_ldap为例进行说明。

首先需要安装和配置mod_auth_ldap模块,可以使用以下命令安装:

yuminstallhttpdmod_auth_ldap

然后需要编辑httpd.conf文件,该文件位于/etc/httpd/conf目录下。可以使用以下命令打开该文件:

vi/etc/httpd/conf/httpd.conf

在该文件中,需要添加以下内容:

LoadModuleauth_ldap_modulemodules/mod_auth_ldap.so

AuthNameLDAPAuthentication

AuthTypeBasic

AuthBasicProviderldap

AuthLDAPURLldap://ldap.example.com/dc=example,dc=com

AuthLDAPBindDNcn=admin,dc=example,dc=com

AuthLDAPBindPasswordpassword

Requirevalid-user

其中,LoadModule表示加载mod_auth_ldap模块,Location表示需要进行LDAP认证的URL路径,AuthName表示认证提示信息,AuthType表示认证类型,AuthBasicProvider表示认证提供者,AuthLDAPURL表示LDAP服务器的URL,AuthLDAPBindDN表示管理员账号的DN,AuthLDAPBindPassword表示管理员账号的密码,Require表示需要进行认证的用户。

2.3.2测试LDAP认证

使用浏览器访问Web应用的URL路径,输入LDAP用户的用户名和密码,如果能够成功登录,则说明LDAP认证已经生效。

linux搭建ldap服务器详细步骤

ldap这种原始的服务器搭建起来比较复杂,同时它也是CE必考的(客户端的搭建)。1、安装openldap-servers软件包2、查看ldap模板文件的存放位置:3、拷贝ldap模板文件到配置文件目录并修改文件名为slapd.conf。4、删除/etc/openldap目录下原有的文件,保留下这几个文件,注意:以前学时是要删除schema文件,直留下三个,但是我测试时如果删除schema服务将失败。5、修改slapd.conf文件的权限:6、修改sldap.conf配置文件:如下:(主要配好红色的就ok,没有的都是被注释掉的)复制代码 代码如下:include /etc/openldap/schema/corba.schema include /etc/openldap/schema/core.schema include /etc/openldap/schema/cosine.schema include /etc/openldap/schema/duaconf.schema include /etc/openldap/schema/dyngroup.schema include /etc/openldap/schema/inetorgperson.schema include /etc/openldap/schema/java.schema include /etc/openldap/schema/misc.schema include /etc/openldap/schema/nis.schema include /etc/openldap/schema/openldap.schema include /etc/openldap/schema/ppolicy.schema include /etc/openldap/schema/collective.schema allow bind_v2 pidfile /var/run/openldap/slapd.pid argsfile /var/run/openldap/slapd.args database bdb suffix “dc=example,dc=com” checkpoint 1024 15 rootdn “cn=Manager,dc=example,dc=com” rootpw redhat directory /var/lib/ldap index objectClass eq,pres index ou,cn,mail,surname,givenname eq,pres,sub index uidNumber,gidNumber,loginShell eq,pres index uid,memberUid eq,pres,sub database monitor access to * by dn.exact=”cn=Manager,dc=example,dc=com” read by * none7、重启动ldap服务器:8、创建ldap用户目录:9、编辑一个自动创建ldap用户的脚本:10 、执行此脚本添加用户:11、把ldap用户,组分别导出来,到一个文件中:(例子只做了组)用户在、/etc/passwd下12、安装软件包:13、去它的目录下编译ldap用户组文件:14、修改migrate_common.ph文件:15、执行./migrate_base.pl文件,并导出到一个目录下边,进行进行修改,只留下最基本的三个配置:16,、分别使用./migrate_passwd.pl ./migrate_group.pl编译我们已经导出的ldap用户和组文件: /mnt/user /mnt/group分别是从/etc/passwd /etc/group 导出的ldap用户和组文件/date/user.ldif /date/group.ldif 是编译后生成的文件要以ldif结尾17、看下/date下我们编译好的几个文件:18、添加ldap用户和组:首先提示输入密码,其次添加成功。还有个用户,必须首先执行base.ldif文件,它是最基本的配置。

暂无评论内容